🔐 Requisitos de Segurança

Para garantir a segurança das operações, as API do sistema meuK8 utiliza três mecanismos principais:

1 - Autenticação no padrão OAuth2

Autenticação no padrão OAuth2 no fluxo tipo “Bearer Token”, o qual funciona através do envio de um token no header “Authorization” de cada chamada posterior a autenticação.

Os tokens devem ser obtidos através de um método especial da API “token”, com o envio de um clientId (usuário) e clientSecret (senha) como parâmetro, sendo que estes são gerados de forma exclusiva para cada comércio e que possuem uma determinada validade após a qual devem ser renovados, notando que as chamadas realizadas sem informar um token ou com um token vencido retornam o erro HTTP 401 Unauthorized. Notar que é tarefa do desenvolvimento do comércio gestionar os tokens e a respectiva renovação dos mesmos.

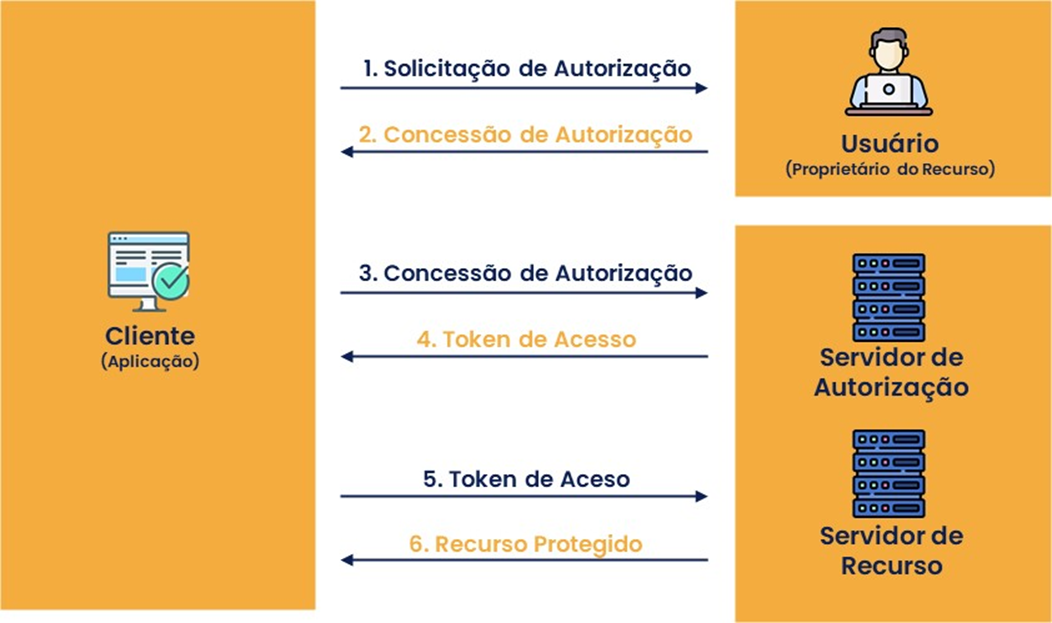

📈Fluxo completo do OAuth2

Seguindo o fluxo da imagem, podemos ver seu comportamento.

1 - O client solicita a autorização do resource owner para acessar os recursos.

2 - O proprietário do recurso autoriza o acesso

3 - O client solicita um access token ao authorization server enviando a garantia de autorização

4 - O authorization server gera um access token e o envia ao client

5 - O client solicita o recurso protegido pelo resource server através do access token

6 - O resource server responde a requisição do client, retornando o recurso solicitado.

2- Criptografia

A criptografia completa de requisições e respostas garante a confidencialidade dos dados transmitidos entre o sistema do cliente e o sistema de pagamento. Todos os dados são transformados em um código indecifrável (texto cifrado) antes de serem enviados e somente o destinatário autorizado, com a chave correta, consegue decodificá-los.

O AES-128, um algoritmo de criptografia simétrica amplamente utilizado e considerado seguro, é frequentemente empregado nesse tipo de aplicação. O algoritmo opera em blocos de 128 bits e utiliza uma chave de 128 bits para cifrar e decifrar os dados. A segurança do AES-128 reside em sua complexidade matemática e no grande número de possíveis chaves, tornando ataques de força bruta praticamente inviáveis.

Cada cliente possui uma chave única e secreta, gerada de forma aleatória e segura, para proteger seus dados. Essa chave é armazenada em um local seguro e confidencial, como um Hardware Security Module (HSM). A rotatividade periódica das chaves é recomendada para aumentar a segurança.

O AES-128 pode operar em diversos modos, como CBC, GCM, etc., cada um com suas características específicas. A escolha do modo de operação depende dos requisitos de segurança e desempenho da aplicação.

O uso de um IV vazio, embora simplifique a implementação, pode introduzir vulnerabilidades, como ataques de repetição e recuperação de chaves. Recomenda-se o uso de IVs aleatórios e criptograficamente seguros para garantir a confidencialidade e a integridade dos dados."

3- Validação do endereço IP de origem das chamadas

A validação de endereço IP é um mecanismo de segurança fundamental em sistemas de pagamento, atuando como um filtro que permite apenas que solicitações originadas de locais de confiança e pré-configurados sejam processadas. Ao verificar se as solicitações de pagamento estão sendo enviadas a partir de um endereço IP específico, essa medida dificulta que hackers ou pessoas mal-intencionadas simulem transações a partir de outros dispositivos ou redes.

Por que é importante?

- Prevenção de fraudes: A validação de endereço IP é uma das primeiras linhas de defesa contra fraudes, ajudando a identificar e bloquear tentativas de acesso não autorizado ao sistema de pagamento.

- Aumento da segurança: Ao limitar as origens permitidas, essa medida adiciona uma camada extra de proteção, tornando mais difícil a interceptação ou alteração das comunicações.

- Controle de acesso: Permite um maior controle sobre quem e de onde podem ser iniciadas as transações, contribuindo para a conformidade com regulamentações de segurança.

- Detecção de intrusos: A validação ajuda a identificar e bloquear tentativas de acesso não autorizadas ao sistema de pagamento.

- Redução de custos: Ao prevenir fraudes, a validação de endereço IP contribui para reduzir os custos associados a chargebacks e outras disputas.

Updated 4 months ago